El Open Web Application Security Project (OWASP) es una iniciativa para enumerar los principales riesgos y aplicar las correspondientes contramedidas para mitigarlos. En muchos casos los problemas están en la falta de actualización o configuración adecuada de elementos de elementos base como el sistema operativo, el servidor web o la base de datos que utiliza la aplicación web. En otros casos son fallos en el esquema de seguridad sobre para la gestión del acceso de los usuarios, o formas de programar inadecuadas que no han tenido en cuenta estos requisitos.

Conocerlos por parte de los analistas informáticos y ponerlos en valor en los proyectos ante los clientes es algo esencial en el mundo en el que vivimos. Los gestores de contenidos como WordPress son los más atacados por estos ciberataques, no porque sean los más inseguros si no porque son los que antes aprovechan los hackers para realizar ataques masivos que exploten vulnerabilidades detectadas. A veces la inadecuada elección de plugins o templates facilita estos problemas, que no se detectan (o activan) hasta meses después de su puesta en funcionamiento.

Nacido en 2001, el proyecto liderado por expertos de seguridad y empresas colaboradoras, ofrece como base el documento “OWASP Development Guide” o Guía de desarrollo, cuya madurez y calidad, le han hecho merecedor de ser el estándar de facto en el mundo de la seguridad de los desarrollos web.La Fundación OWASP, una organización sin ánimo de lucro, se creó en 2004 para apoyar los proyectos e infraestructura de OWASP, depende para su mantenimiento de las donaciones y las cuotas de los socios, particulares y empresas. La Fundación OWASP es un organismo sin ánimo de lucro que apoya y gestiona los proyectos e infraestructura de OWASP. La comunidad OWASP está formada por empresas, organizaciones educativas y particulares de todo mundo. Juntos constituyen una comunidad de seguridad informática que trabaja para crear artículos, metodologías, documentación, herramientas y tecnologías que se liberan y pueden ser usadas gratuitamente por cualquiera.

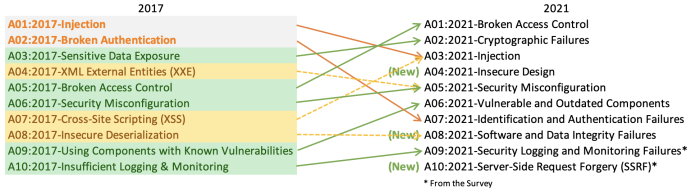

El top 10 de OWASP es un ranking bastante popular en el mundo de la seguridad web y auditoria, aun con sus matices y no falto de alguna polémica en el pasado. Esta lista se comenzó a confeccionar en el 2003 y durante todo este tiempo se han ido publicando actualizaciones de forma más o menos regular cada tres años.

Por supuesto, la lista no es representativa de todos los riesgos existentes en las aplicaciones web. De hecho es probable que algunos de los puntos presentes no apliquen a cierto tipo de aplicaciones, mientras que otros riesgos que no están en la lista podrían afectar de forma crítica. Hay que tomarlo como un “por donde se están moviendo las fronteras del mapa de riesgo en global”, más que un plano detallado y particular de en qué debemos poner el énfasis respecto de la seguridad.

Las posiciones del ranking son otorgadas en base a un estudio realizado sobre un número significativo de aplicaciones web y una encuesta realizada a la industria, donde los profesionales indican cuáles son sus mayores preocupaciones respecto de los diferentes riesgos que pueden sufrir sus aplicaciones.

En un comunicado de prensa, la fundación OWASP explicó su actualización más reciente y los cambios de clasificación:

- A01: 2021-Broken Access Control sube desde la quinta posición; El 94% de las aplicaciones se probaron para detectar algún tipo de control de acceso defectuoso. Los 34 CWE asignados a Broken Access Control tuvieron más apariciones en aplicaciones que cualquier otra categoría.

- A02: 2021-Fallos criptográficos sube una posición al #2, anteriormente conocido como Exposición de datos confidenciales. Se ha enfocado de forma nueva el término, relacionándolo con los fallos relacionados con la criptografía que a menudo conducen a la exposición de datos confidenciales o al compromiso del sistema.

- A03: 2021-Inyección baja hasta la tercera posición. El 94% de las aplicaciones fueron probadas para alguna forma de inyección, y los 33 CWE mapeados en esta categoría tienen la segunda mayor cantidad de ocurrencias en aplicaciones. Cross-site Scripting ahora forma parte de esta categoría en esta edición.

- A04: 2021-Diseño inseguro es una nueva categoría para 2021, con un enfoque en los riesgos relacionados con fallos de diseño.

- A05: Error de configuración de seguridad de 2021 avanza un puesto desde el puesto 6 en la edición anterior; El 90% de las aplicaciones se probaron para detectar algún tipo de configuración incorrecta. Con más cambios en software altamente configurable, no es sorprendente ver que esta categoría asciende. La categoría anterior de entidades externas XML (XXE) ahora forma parte de esta categoría.

- A06: 2021-Componentes vulnerables y obsoletos se titulaba anteriormente Uso de componentes con vulnerabilidades conocidas y ocupa el puesto número 2 en la encuesta de la industria, pero también tenía datos suficientes para llegar al Top 10 a través del análisis de datos. Esta categoría avanza desde el puesto 9 en 2017 y es un problema conocido que nos cuesta probar y evaluar el riesgo. Es la única categoría que no tiene ningún CVE asignado a los CWE incluidos, por lo que un exploit predeterminado y pesos de impacto de 5.0 se incluyen en sus puntajes.

- A07: 2021-Fallos de identificación y autenticación anteriormente era una autenticación rota y baja desde la segunda posición, y ahora incluye CWE que están más relacionados con fallos de identificación. Esta categoría sigue siendo una parte integral del Top 10, pero la mayor disponibilidad de marcos estandarizados parece estar ayudando.

- A08: 2021-Software and Data Integrity Failures es una nueva categoría para 2021, que se centra en hacer suposiciones relacionadas con actualizaciones de software, datos críticos y canalizaciones de CI / CD sin verificar la integridad. Uno de los impactos más ponderados de los datos de CVE / CVSS mapeados a los 10 CWE en esta categoría. La deserialización insegura de 2017 ahora es parte de esta categoría más grande.

- A09: 2021-Fallos de seguimiento y registro de seguridad en el último ranking era Registro y monitoreo insuficientes y se agrega de la encuesta de la industria (n. ° 3), avanzando desde el n. ° 10 anterior. Esta categoría se amplía para incluir más tipos de fallas, es difícil de probar y no está bien representada en los datos CVE / CVSS. Sin embargo, las fallas en esta categoría pueden afectar directamente la visibilidad, las alertas de incidentes y los análisis forenses.

- R10: La falsificación de solicitudes del lado del servidor 2021 se agrega de la encuesta de la industria (n. ° 1). Los datos muestran una tasa de incidencia relativamente baja con una cobertura de pruebas por encima del promedio, junto con calificaciones por encima del promedio para el potencial de Explotación e Impacto. Esta categoría representa el escenario en el que los profesionales de la industria nos dicen que esto es importante, aunque no está ilustrado en los datos en este momento.